Definição de Zero Trust

Independentemente de onde o pedido se origina ou qual recurso ele acessa, Zero Trust nos ensina a “nunca confiar, sempre verificar”. Cada solicitação de acesso é totalmente autenticada, autorizada e criptografada antes de conceder acesso. Os princípios de micro segmentação e acesso menos privilegiado são aplicados para minimizar o movimento lateral. Inteligência e análises avançadas são utilizadas para detectar e responder a anomalias em tempo real.

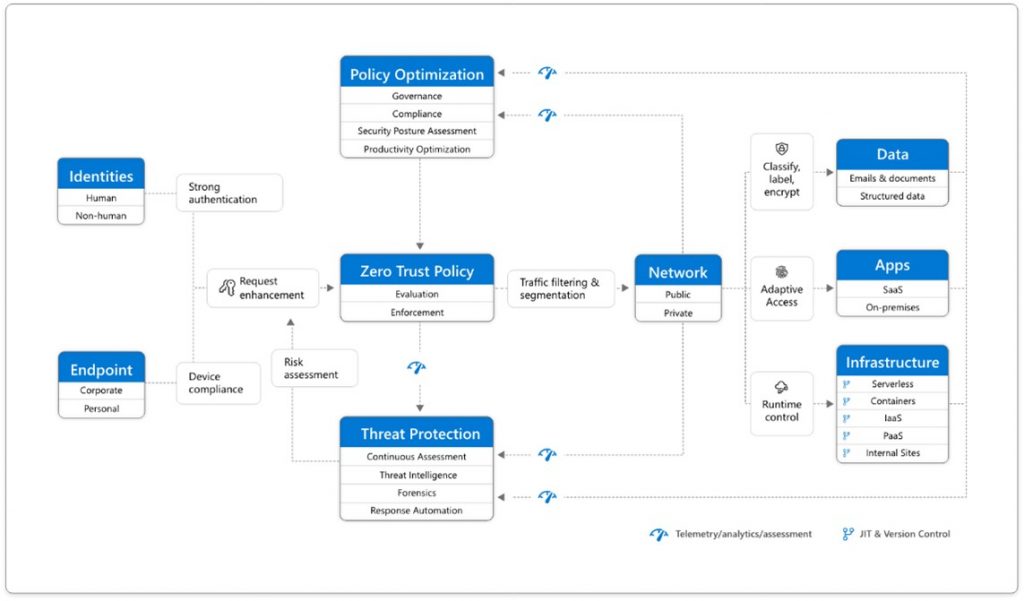

Uma abordagem holística para Zero Trust deve se estender a todo o patrimônio digital – incluindo identidades, endpoints, rede, dados, aplicativos e infraestrutura. A arquitetura Zero Trust serve como uma estratégia abrangente de ponta a ponta e requer integração entre os todos estes elementos.

Sobre o Diagrama Zero Trust - Microsoft

A base da segurança Zero Trust são as Identidades. As identidades humanas e não humanas precisam de autorização forte, conectando-se a partir de endpoints pessoais ou corporativos com dispositivos compatíveis, solicitando acesso com base em políticas fortes baseadas nos princípios Zero Trust de verificação explícita, acesso com privilégios mínimos e violação presumida.

Como uma aplicação de política unificada, a Zero Trust Policy intercepta a solicitação e verifica explicitamente os sinais de todos os 6 elementos fundamentais (identidades, endpoints, rede, dados, aplicativos e infraestrutura) com base na configuração da política e impõe o acesso menos privilegiado. Os sinais incluem a função do usuário, localização, conformidade do dispositivo, sensibilidade dos dados, sensibilidade do aplicativo e muito mais.

Além das informações de telemetria e estado, a avaliação de risco da proteção contra ameaças alimenta o mecanismo de política para responder automaticamente às ameaças em tempo real. A política é aplicada no momento do acesso e avaliada continuamente durante a sessão.

Os 6 elementos- Zero Trust

Identidades: O Azure Active Directory é o serviço de identidade na nuvem que atribui controles de identidade e acesso condicional para sua equipe, para as contas de serviço usadas para aplicativos e processos e seus dispositivos. Além dos serviços da Microsoft, o Azure AD pode fornecer um único plano de controle de identidade com autenticação comum e serviços de autorização para todos os seus aplicativos e serviços, incluindo aplicativos SaaS populares ou nuvem de linha de negócios e aplicativos locais.

Endpoints: Quando os usuários acessam recursos, incluindo seus dados e aplicativos, seus endpoints podem não ser de propriedade e gerenciados por sua organização. Se os endpoints não estiverem atualizados ou protegidos adequadamente, eles correm o risco de exfiltração de dados de aplicativos ou serviços desconhecidos.

Usando o Microsoft Endpoint Manager, você pode garantir que os dispositivos e seus aplicativos instalados atendam aos requisitos da política de segurança e conformidade, independentemente de o dispositivo pertencer à sua organização ou ao usuário. Essa proteção se aplica independentemente de onde o dispositivo esteja se conectando – seja dentro do perímetro da rede, inclusive por meio de uma VPN, em uma rede doméstica ou na Internet pública.

Aplicativos: Existem várias maneiras de ajudá-lo a aplicar Zero Trust para seus aplicativos. Nós já olhamos nos benefícios do Azure AD como o provedor de entidade única para login autenticado, bem como o uso de acesso condicional.

Além disso, o Microsoft Endpoint Manager pode ser usado para configurar e aplicar o gerenciamento de políticas para desktop e aplicativos móveis, incluindo navegadores. Por exemplo, você pode impedir que dados relacionados ao trabalho sejam copiados e usados em aplicativos pessoais.

Rede: É a quarta camada no modelo de segurança Zero Trust. Com arquiteturas modernas e serviços híbridos abrangendo locais e vários serviços em nuvem, redes virtuais – ou VNETs – e VPNs, a Microsoft oferece uma série de controles, começando com:

- Segmentação de rede para limitar o raio de explosão e movimentos laterais de ataques a rede;

- Proteção contra ameaças para proteger o perímetro da rede de ameaça como DDoS ou ataques de força bruta, através da capacidade de detectar rapidamente e responder a incidentes;

- Criptografia para todo o tráfego de rede, seja interno, de entrada ou saída.

Infraestrutura: Aqui orientando-se para recursos de nuvem, zonas de destino do Azure, onde planos e políticas garantem que a infraestrutura recém-implantada atenda aos requisitos de conformidade.

O Azure Security Center junto com o Log Analytics, ajudam na configuração e atualização de software para a infraestrutura local, multi-nuvem e multi-plataforma.

Dados: E por fim, o Zero Trust tem tudo a ver com entender e aplicar os controles certos para proteger seus Dados. A Microsoft fornece os controles para limitar o acesso aos dados apenas às pessoas e processos que precisam deles.

As políticas que forem definidas, juntamente com o monitoramento em tempo real, pode restringir ou bloquear o compartilhamento indesejado de dados e arquivos.

Por exemplo, com a Proteção de Informações da Microsoft, você pode automatizar a rotulagem e a classificação de arquivos e conteúdo. As políticas são então atribuídas a rótulos para acionar ações de proteção, como criptografia ou limitação de acesso, restringindo aplicativos e serviços de terceiros e muito mais.